Trellix avslører målrettet angrep med avansert spionprogramvare mot diplomatiske mål i Europa

En hackergruppe med mulige bånd til India har rettet et nytt cyberangrep mot et europeisk utenriksdepartement ved hjelp av spesiallaget skadevare som kan hente ut sensitiv informasjon.

Det melder The Hacker News, basert på en ny analyse fra Trellix Advanced Research Center.

Angrepet tilskrives DoNot APT, også kjent som APT-C-35, Mint Tempest og Viceroy Tiger – en avansert trusselaktør som har vært aktiv siden 2016.

Sofistikert spionprogramvare

– DoNot APT er kjent for å bruke skreddersydd skadevare til Windows, blant annet bakdører som YTY og GEdit, sier forskerne bak rapporten.

De forklarer at gruppen vanligvis angriper myndigheter, utenriksdepartementer, forsvarsorganisasjoner og frivillige organisasjoner – særlig i Sør-Asia og Europa.

I dette tilfellet ble målet forsøkt infisert via et phishing-angrep der mottakeren ble lokket til å laste ned en RAR-fil fra Google Drive. Filen inneholdt en ondsinnet fil forkledd som et PDF-dokument.

Les også: Russiske hackere inntar amerikanske vannverk: Enkle mål

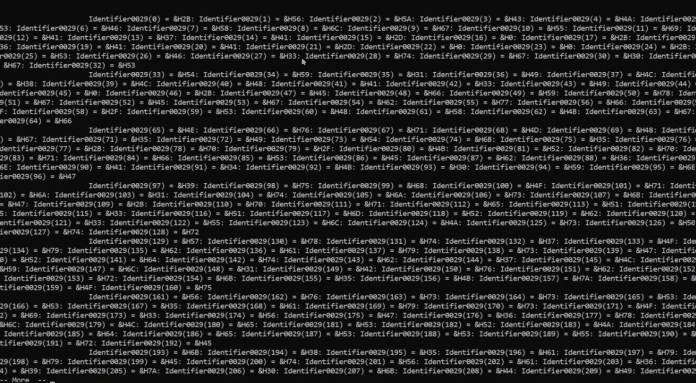

Ved å åpne dokumentet aktiveres skadevaren LoptikMod, en fjernstyrt trojaner som først ble observert i bruk av DoNot APT i 2018. Den sørger for å etablere vedvarende tilgang til systemet, sender maskininformasjon til en ekstern server, og kan hente ned nye moduler og stjele data.

Utgir seg for å være forsvarsfolk

E-postene som ble brukt i angrepet ble sendt fra en Gmail-adresse og utga seg for å være sendt fra en forsvarsoffiser med referanse til et besøk fra en italiensk forsvarsattaché til Dhaka i Bangladesh.

– E-posten brukte HTML-formatering og spesialtegn som é i «attaché», noe som vitner om stor oppmerksomhet på detaljer for å virke troverdig, skriver Trellix.

Skadevaren benytter også teknikker for å unngå oppdagelse, blant annet obfuskering med ASCII og kontroll for virtuelle maskiner. Bare én aktiv instans får kjøre om gangen, for å redusere risikoen for å bli oppdaget.

Europeisk målskifte

Selv om DoNot APT tidligere har gått etter europeiske mål, blant annet et angrep på et norsk teleselskap i 2016, vurderer Trellix at dette angrepet markerer et vendepunkt:

– Dette er første gang vi har dokumentert bruk av deres signatur-malware LoptikMod mot et større europeisk regjeringsorgan, sier forskerne.

De mener det tyder på økt kapasitet og utvidet etterretningsoppdrag, med økt interesse for hvordan Europa engasjerer seg i Sør-Asia.